Homoglyph attack: các mục tiêu có giá trị cao được ESET bảo vệ

Cơ quan giám sát bảo mật của Cộng hòa Síp (CSIRT) đưa ra cảnh báo về một trang giả mạo PayPal đã phát tán ransomware (mã độc tống tiền) Nemty bằng cách sử dụng kỹ thuật gọi là “homoglyph attack” (thủ đoạn lừa đảo bằng cách làm xáo trộn tệp và tên miền).

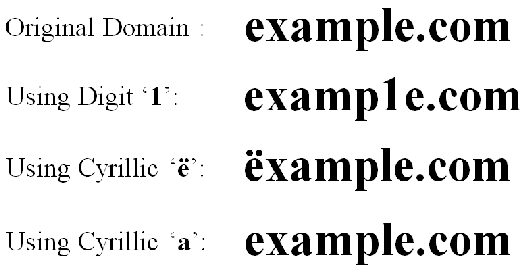

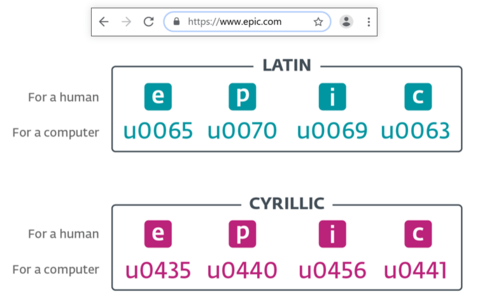

Homoglyph attack dựa vào việc thay thế các ký tự trong địa chỉ bằng các ký tự trông giống (hoặc thậm chí giống hệt theo thị giác) nhưng thực tế là khác nhau, vì chúng thuộc các bảng chữ cái khác nhau. Những cuộc tấn công kiểu này hết sức nguy hiểm đối với người dùng, bởi họ rất ít có khả năng phát hiện ra bẫy này.

May mắn thay, người dùng ESET sẽ được an toàn. Chúng tôi nắm tới bảo vệ một loạt các mục tiêu có giá trị cao đã được các đối tượng này xác định từ trước – phải kể đến các ngân hàng, các tổ chức tài chính và các nền tảng thanh toán, các dịch vụ email nổi bật và phương tiện truyền thông có tiếng – những đối tượng cần được bảo vệ trước homoglyph attack. Chúng tôi rà soát tất cả các chữ cái trong URL (một địa chỉ web) của chúng so với một bảng gồm các chữ cái tương tự từ bất kỳ bảng chữ cái nào khác và cảnh báo cho người dùng nếu phát hiện ra bất kỳ âm mưu lừa đảo nào. Lớp bảo mật này là một phần của lớp Anti-Phishing (và Web Access) trong các sản phẩm dành cho doanh nghiệp và người tiêu dùng của ESET.

Trong cuộc tấn công đối với người dùng PayPal được đề cập ở trên, địa chỉ chứa các chữ cái “đúng” được lấy từ bảng chữ cái Latinh – với hai khả năng ngoại lệ. Những kẻ tấn công đã thay thế cả hai trường hợp của chữ P bằng một chữ cái giống “P” (nhưng lấy từ một bảng chữ cái khác). Chữ cái trông giống chữ “P” này được lấy từ bảng chữ cái tiếng Nga, ở bảng này nó tương đương với chữ R. Với kiểu hoán đổi như vậy, người dùng hoàn toàn không có khả năng nhận ra bất cứ sự khác biệt nào và do đó mà trở nên phụ thuộc vào các công nghệ bảo vệ.

Hình 1. Một ví dụ khác về hoán đổi chữ cái đồng dạng khi con người và máy tính đọc

Gần đây, chúng tôi cũng phát hiện một vụ homoglyph attack khác đối với người sử dụng dịch vụ của PayPal. Thay vì chữ “a” đầu tiên trong địa chỉ web mà ai cũng biết, thì chữ “ạ” nhìn tương tự được lấy từ bảng chữ cái có tên “Latin Extended Additional” (chữ Latinh mở rộng bổ sung) đã được sử dụng. Miền này cũng đã được phân loại là độc hại.

Mối đe dọa này phổ biến đến mức nào?

Miền mà người dùng của chúng tôi thường thấy bị mạo danh bằng cách sử dụng homoglyph nhiều nhất (tính đến thời điểm hiện tại) là apple.com. Điều này thực sự thú vị vì tất cả các chữ cái đã được thay thế bằng các phiên bản không-phải-chữ-Latinh tương tự. Tuy nhiên, do bản chất của miền “đồng nhất”, rõ ràng trường hợp này hoàn toàn mang tính chất giáo dục.

Hình 2. Các miền được nhắm mục tiêu nhiều nhất với các cuộc tấn công đồng nhất trong Quý 2 năm 2019

Không tính apple.com, các tên miền bị tấn công đồng nhất thuộc về các tổ chức tài chính. Đáng quan tâm là lần đầu tiên một trang web của một trao đổi cryptocurrency (tiền ảo) và ví đã xuất hiện. Trong trường hợp này, một số người dùng dịch vụ binance.com đã được cung cấp một địa chỉ đã được sửa đổi, với chữ cái Latinh “n” được thay thế bằng chữ cái “ṇ” có tên “Chữ cái Latinh nhỏ N với dấu chấm bên dưới” từ “Chữ Latinh mở rộng bổ sung” bảng chữ cái.

Với các mánh khóe cùng chữ cái được áp dụng nhiều nhất và hệ thống bảng chữ cái khác nhau gồm ít nhất vài điểm tương đồng rõ rệt, thiết nghĩ người dùng cần được bảo vệ bởi công nghệ an ninh mạng đa lớp.

Để tìm hiểu và chọn mua các sản phẩm bảo mật của ESET, vui lòng truy cập trang tại đây!

Biên dịch bởi Võ Thùy Linh– Iworld.com.vn