Iworld.com.vn gửi tới độc giả tin tức về kỹ thuật chống lại Ransomware của McAfee

Năm 2021, các cuộc tấn công ransomware đã chiếm ưu thế trong các tấn công an ninh mạng hơn. Do đó, tôi không ngạc nhiên khi McAfee tập trung báo cáo về mối đe dọa vào tháng 06/2021.

Báo cáo này cung cấp một loạt các thống kê, bằng cách sử dụng dữ liệu McAfee từ công nghệ MVISION Insights, bao gồm cả các kỹ thuật MITRE ATT&CK hàng đầu của MITER. Trong báo cáo này, tôi làm rõ các kỹ thuật MITER như sau:

- Kỹ thuật đặt bẫy theo đường dây (Truy cập ban đầu)

- Khai thác các ứng dụng công khai (Truy cập ban đầu)

- Lệnh thực thi trong Windows (Lệnh Thực thi)

- Thực thi người dùng (Lệnh Thực thi)

- Can thiệp vào quy trình (kỹ thuật leo thang đặc quyền)

- Xác thực thông tin từ trình duyệt web (Truy cập thông tinh)

- Đánh cắp dữ liệu trên lưu trữ đám mây ( kỹ thuật đánh cắp dữ liệu)

Và tôi cũng muốn làm nổi bật một kỹ thuật rất phổ biến trong các cuộc tấn công ransomware vào cuối chu kỳ tấn công:

- Mã hóa dữ liệu để gây tác động (Tác động)

Các biện pháp bảo vệ truyền thống dựa trên chữ ký để chống phần mềm độc hại và bảo vệ web chống lại các tên miền độc hại và địa chỉ IP không mạnh để bảo vệ chống lại kỹ thuật này từ ransomware. Do đó, tôi muốn đề cập đến một vài đổi mới gần đây của McAfee, có thể tạo ra sự khác biệt lớn trong cuộc chiến chống lại ransomware.

Cloud Edge hợp nhất với cách ly trình duyệt từ xa

Ba kỹ thuật ransomware sau được liên kết với truy cập trang web:

- Kỹ thuật đặt bẫy theo đường dây

- Thực thi người dùng

- Kỹ thuật đánh cắp dữ liệu trên lưu trữ đám mây

Hơn nữa, hầu hết các cuộc tấn công ransomware đều yêu cầu một số hình thức truy cập vào máy chủ điều khiển và chỉ huy để có thể chiếm quyền hoạt động hoàn toàn.

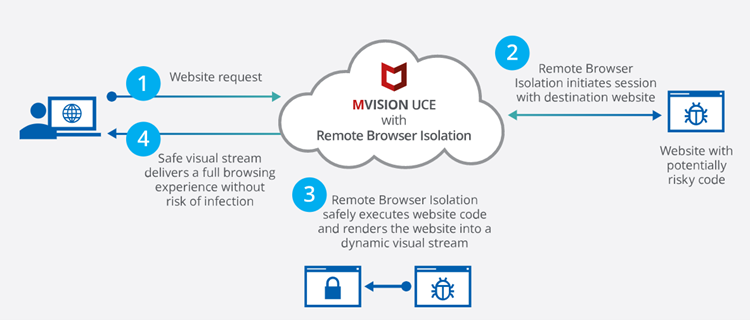

Kỹ thuật McAfee Remote Browser Isolation (RBI) đảm bảo không có nội dung web độc hại nào tiếp cận trình duyệt web của thiết bị đầu cuối doanh nghiệp, bằng cách cô lập tất cả hoạt động duyệt web đến các trang web không xác định và giảm thiểu rủi ro hoạt động trong môi trường ảo từ xa. Với các liên kết lừa đảo trực tuyến, RBI hoạt động tốt nhất khi chạy ứng dụng mail người dùng trong trình duyệt web. Hệ thống người dùng không thể bị xâm phạm nếu mã web hoặc tệp thông tin không thể chạy. Điều đó làm cho RBI trở thành hình thức bảo vệ mối đe dọa web mạnh mẽ nhất hiện có. Ngoài ra, kỹ thuật RBI được bao gồm trong hầu hết các giấy phép McAfee United Cloud Edge (UCE) mà không phải trả thêm phí.

Hình 1. Khái niệm về cách ly trình duyệt từ xa

Kỹ thuật McAfee Client Proxy (MCP) kiểm soát tất cả lưu lượng truy cập web, bao gồm cả lưu lượng web có nghi ngờ chứa ransomware, được tạo bằng các công cụ như MEGAsync và Rclone. Và MCP là một phần của McAfee United Cloud Edge (UCE).

Bảo vệ chống lại các cuộc tấn công cả khi không có công cụ lọc dữ liệu

Các kỹ thuật ransomware sau được liên kết với các cuộc tấn công không có công cụ lọc:

- Lệnh thực thi trong Windows (Lệnh Thực thi)

- Can thiệp vào quy trình (kỹ thuật leo thang đặc quyền)

- Thực thi người dùng (Lệnh Thực thi)

Nhiều cuộc tấn công ransomware cũng sử dụng PowerShell.

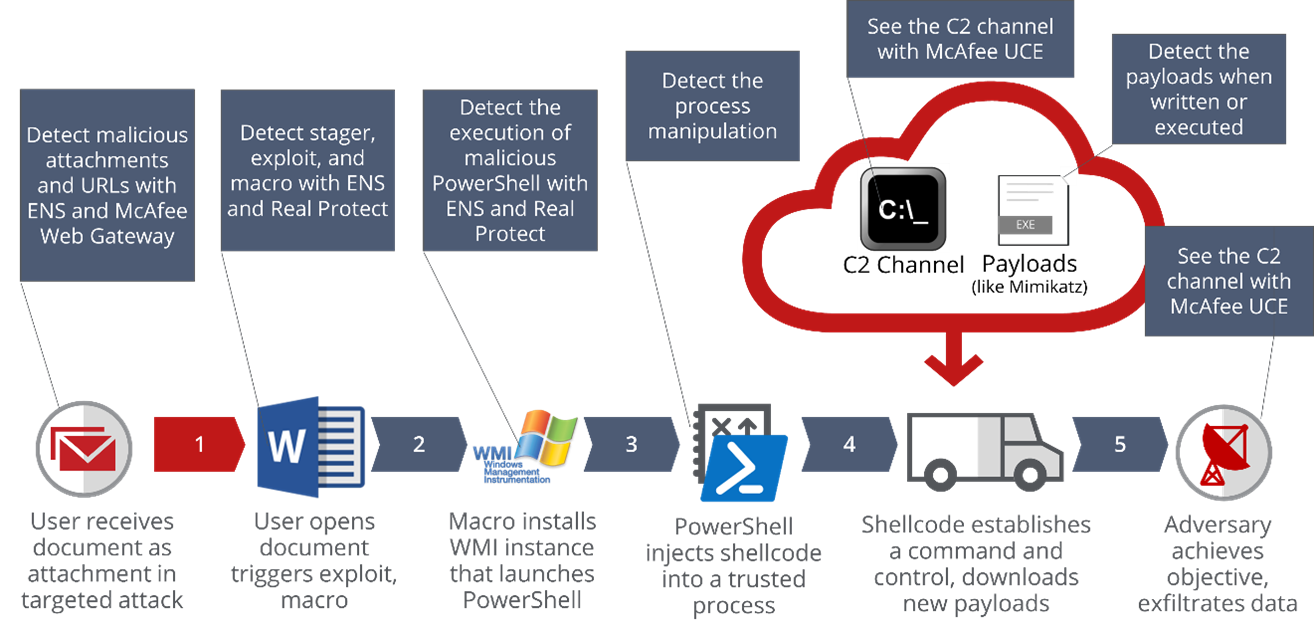

Hình 2. Ví dụ về quy trình tiêu diệt tấn công mà không cần công cụ lọc dữ liệu

McAfee cung cấp một loạt các công nghệ bảo vệ chống lại các phương pháp tấn công tần suất cao, bao gồm ngăn chặn khai thác các McAfee ENS (Endpoint Security) Exploit prevention và McAfee ENS 10.7 Adaptive Threat Protection (ATP). Dưới đây là một số ví dụ về Quy tắc ngăn chặn khai thác đầu cuối và ATP:

- Khai thác thông tin 6113-6114-6115-6121, Mối đe dọa không lọc được

- Khai thác thông tin 6116-6117-6122: Hoạt động đáng ngờ từ Mimikatz

- ATP 316: Ngăn chặn trình đọc file PDF khởi động cmd.exe

- ATP 502: Ngăn chặn các dịch vụ mới, được tạo qua file sc.exe hoặc powershell.exe

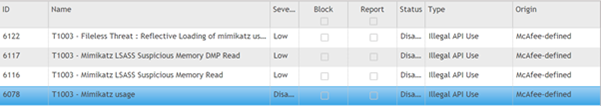

Về việc sử dụng Mimikatz trong ví dụ trên, công nghệ McAfee ENS 10.7 ATP Credential Theft Protection mới được thiết kế, để chấm dứt các cuộc tấn công chống lại Windows LSASS, do đó bạn không cần phải dựa vào phát hiện Mimikatz.

Hình 3. Ví dụ về các quy tắc Ngăn chặn khai thác liên quan đến Mimikatz

Công nghệ ENS 10.7 ATP hiện được bao gồm trong hầu hết các giấy phép McAfee Endpoint Security mà không phải trả thêm phí.

Giám sát và Săn lùng Chủ động với MVISION EDR

Để ngăn chặn truy cập ban đầu, bạn cũng cần giảm rủi ro liên quan đến kỹ thuật sau:

- Khai thác các ứng dụng công khai (Truy cập ban đầu)

RDP (giao thức máy tính từ xa của Windows) là một truy cập ban đầu, được sử dụng bởi các cuộc tấn công ransomware. Bạn có thể có cách đã ngăn chặn hoặc hạn chế RDP nhưng làm thế nào để bạn biết nó được thực thi trên mọi đầu cuối?

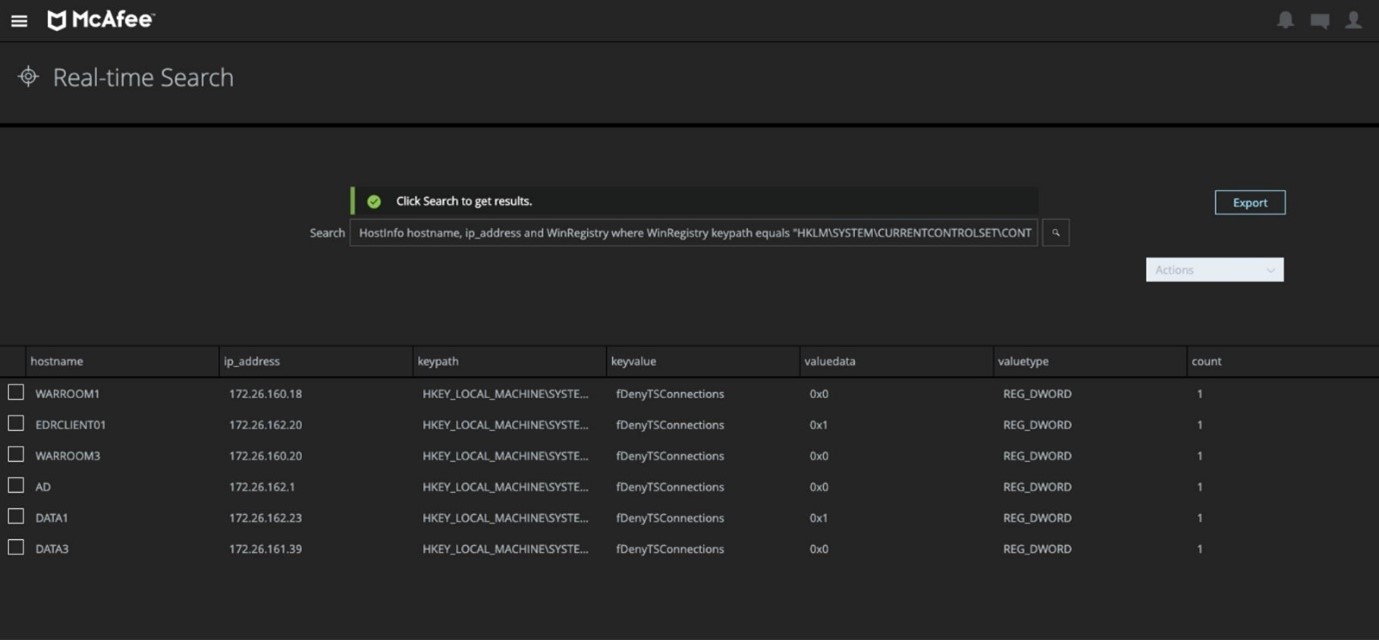

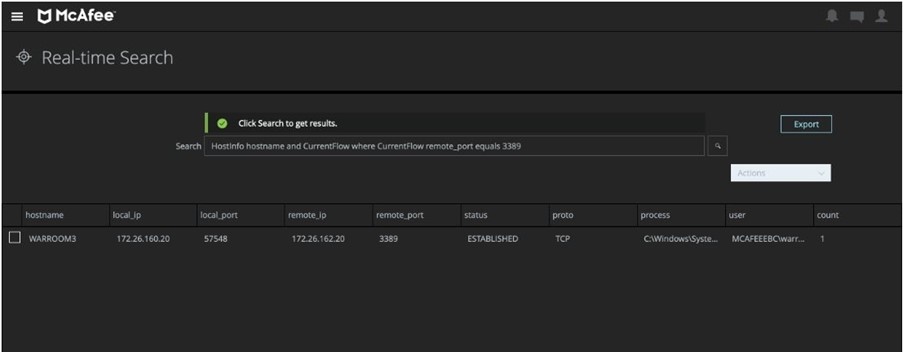

Với công nghệ MVISION EDR (Phát hiện và phản hồi đầu cuối), bạn có thể thực hiện tìm kiếm theo thời gian thực trên tất cả các hệ thống được quản lý, để xem điều gì đang xảy ra.

Hình 4. MVISION EDR-Tìm kiếm để xác minh xem RDP được bật hay tắt trên hệ thống trong thời gian thực

Hình 5. MVISION EDR-Tìm kiếm để xác định các hệ thống có kết nối đang hoạt động trên RDP trong thời gian thực

MVISION EDR duy trì lịch sử kết nối mạng đến và đi từ máy khách. Chúng thực hiện tìm kiếm lịch sử đối với lưu lượng mạng, để xác định các hệ thống liên lạc trên cổng 3389 tới các địa chỉ trái phép, có khả năng phát hiện các ngăn chặn khai thác lỗ hổng.

MVISION EDR cũng cho phép giám sát chủ động bởi một nhà phân tích bảo mật. Nó có bảng điều khiển giám sát, giúp nhà phân tích trong SOC nhanh chóng phân loại hành vi đáng ngờ.

Để biết thêm các trường hợp sử dụng EDR liên quan đến ransomware, hãy xem bài viết trên blog này.

Thông báo về mối đe dọa và đưa hành động

Với MVISION Insights, bạn không cần phải đợi báo cáo mới nhất về mối đe dọa ransomware của McAfee. Với MVISION Insights, bạn có thể dễ dàng sử dụng trong các trường hợp sau:

- Chủ động đánh giá tiếp xúc của tổ chức của bạn với ransomware và làm thế nào để giảm tần suất tấn công bằng cách:

- Phát hiện các ảnh hưởng bởi từ chiến dịch ransomware

- Chạy chương trình Cyber Threat Intelligence dù bạn không đủ thời gian và chuyên môn

- Ưu tiên săn mối đe dọa bằng cách sử dụng các tiêu chí phù hợp nhất

Các trường hợp được đề cập trong hội thảo trên web: “Cách chống lại Ransomware với những cải tiến mới nhất của McAfee”. Bạn có thể tham khảo thêm

Tiếp tục một báo cáo về kỹ thuật sau đây về mối đe dọa của McAfee tháng 06/2021:

- Thông tin xác thực từ trình duyệt web (Truy cập thông tin xác thực)

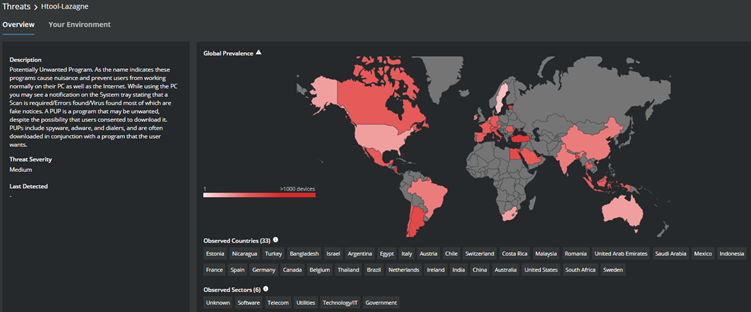

MVISION Insights có thể hiển thị các phát hiện trong môi trường của bạn, cũng như thống kê về mức độ phổ biến các mối đe dọa.

Hình 6. Số liệu thống kê về mức độ phổ biến từ MVISION Insights dựa trên công cụ LAZAGNE

MVISION Insights được bao gồm trong một số giấy phép Endpoint Security.

Khôi phục mã hóa Ransomware

Bây giờ chúng ta còn lại với kỹ thuật cuối cùng trong chu kỳ tấn công:

- Dữ liệu được mã hóa để gây tác động (Impact)

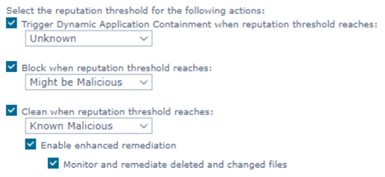

Công nghệ McAfee ENS 10.7 Adaptive Threat Protection (ATP) ngăn chặn các quy trình mối đe dọa đáng ngờ và tập trung tự động khắc phục các ransomware bị mã hóa.

Hình 7. Cấu hình của quy trình khắc phục Rollback trong ENS 10.7

Bạn có thể xem cách các tệp tin bị ransomware tác động, được khôi phục thông qua biện pháp khắc phục nâng cao trong video này. Để biết thêm các phương pháp hay nhất về cách điều chỉnh quy tắc chứa ứng dụng động, hãy xem bài viết tại đây.

Bảo vệ McAfee bổ sung thêm kỹ thuật chống lại Ransomware

Năm ngoái McAfee đã phát hành blog này, đề cập đến các khả năng bổ sung từ McAfee Endpoint Security (ENS), Endpoint Detection and Response (EDR) và Management Console (ePO) chống lại ransomware bao gồm:

- ENS Ngăn chặn khai thác

- ENS Tường lửa

- ENS Kiểm soát web

- ENS Tự bảo vệ

- ENS Story Graph

- ePO Protection Workspace

- EDR bổ sung chống lại ransomware

Tóm lại

Để tăng khả năng bảo vệ chống lại ransomware, bạn nên thực hiện các điều sau:

- ENS 10.7 Bảo vệ mối đe dọa thích ứng

- Cloud Edge hợp nhất với trình duyệt từ xa và McAfee Client Proxy

- MVISION Insights

- MVISION EDR

Bạn nên bắt đầu sử dụng chúng càng sớm càng tốt và nếu bạn không có thì hãy liên hệ với chúng tôi.

Link tham khảo thêm cho bạn: https://www.pacisoft.com/bao-mat-security/for-business/mcafee-business.html

Biên dịch: Lê Toản – Iworld.com.vn

more recommended stories

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024Vừa qua, Microsoft đã đưa ra.

Cập nhật tính năng mới nhất trong V-Ray 6 Update 2 | Ứng dụng cho 3Dsmax và Sketchup

Cập nhật tính năng mới nhất trong V-Ray 6 Update 2 | Ứng dụng cho 3Dsmax và SketchupV-Ray 6 Update 2 – một bước.

Trải nghiệm phiên bản Enscape 4.0 mới nhất | Nền tảng render cho tương lai

Trải nghiệm phiên bản Enscape 4.0 mới nhất | Nền tảng render cho tương laiEnscape là phần mềm render thời gian.

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2

Mua 01 thuê bao SketchUp Pro/Studio – Nhận ưu đãi* 10% cho bộ thứ 2Nếu bạn đang tìm kiếm một.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệp

Microsoft 365 Copilot: Các lợi ích dành cho doanh nghiệpTrong thời gian gần đây, cộng.

Cấp chứng nhận (chứng chỉ) Paessler PRTG Network Monitor

Cấp chứng nhận (chứng chỉ) Paessler PRTG Network MonitorBạn đang muốn được chứng nhận.