Iworld.com.vn gửi tới độc giả khái niệm về Zero Trust

Định nghĩa

Zero Trust là một sự thay đổi của hệ thống phòng thủ mạng sang một mô hình bảo mật CNTT toàn diện hơn, cho phép các tổ chức hạn chế kiểm soát truy cập vào mạng, ứng dụng và môi trường mà không làm mất hiệu suất và trải nghiệm người dùng. Nói tóm lại, cách tiếp cận Zero Trust không tin tưởng bất cứ ai và luôn luôn xác thực. Khi ngày càng có nhiều hoạt động bên ngoài trên đám mây, làm cho các nhóm bảo mật khó xác định ai và cái gì có độ tin cậy khi truy cập vào mạng. Do đó, ngày càng có nhiều tổ chức áp dụng Zero Trust như một phần của kiến trúc mạng có tính tin cậy cao trong chiến lược bảo mật doanh nghiệp.

Kiến trúc Zero Trust là gì?

Phương pháp tiếp cận an ninh mạng truyền thống hoặc theo phạm vi tập trung vào việc ngăn những kẻ tấn công, nhưng lại bị lộ lỗ hổng bảo mật từ người dùng và thiết bị bên trong mạng. Kiến trúc bảo mật mạng truyền thống sử dụng tường lửa, VPN, kiểm soát truy cập, IDS, IPS, SIEM và cổng email, bằng cách xây dựng nhiều lớp bảo mật, mà những kẻ tấn công mạng đã biết được, để xâm phạm. Theo mặc định, bảo mật “Xác minh, sau đó tin tưởng” tin cậy người dùng bên trong mạng. Một người nào đó có thông tin đăng nhập người dùng chính xác, có thể xâm nhập vào toàn bộ các trang web, ứng dụng hoặc thiết bị của mạng. Zero Trust giả định mạng đã bị xâm phạm và kiểm tra người dùng hoặc thiết bị chứng minh rằng họ không phải là kẻ tấn công. Zero Trust yêu cầu xác minh danh tính nghiêm ngặt cho mọi người dùng và thiết bị, khi cố gắng truy cập tài nguyên trên mạng, ngay cả khi người dùng hoặc thiết bị đã ở trong phạm vi mạng. Zero Trust cũng cung cấp khả năng giới hạn quyền truy cập của người dùng, để ngăn kẻ tấn công truy cập vào mạng, có thể tự do sử dụng các ứng dụng của mạng.

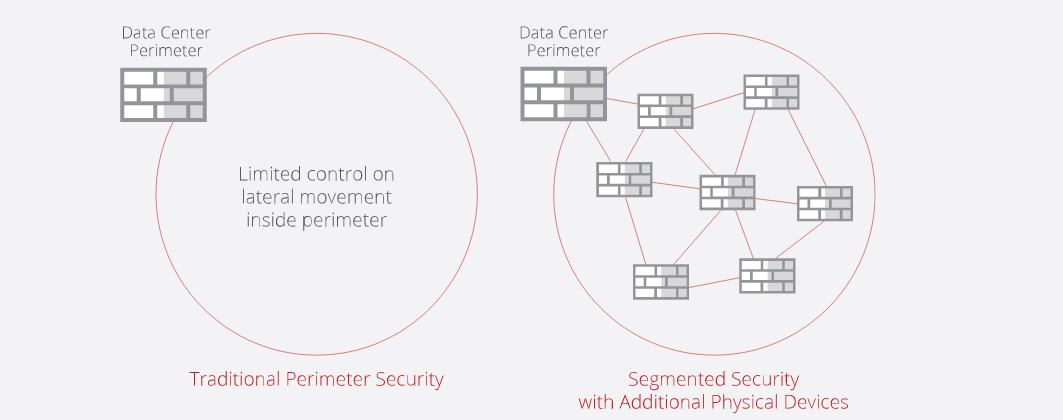

Bảo mật truyền thống thiếu sự kiểm soát cần thiết, để hạn chế các cuộc tấn công và phần mềm độc hại bên trong. Việc phân tách mạng với các thiết bị bảo mật vật lý, cho phép kiểm soát vi phạm mạnh hơn, nhưng nhanh chóng làm tăng chi phí và tạo ra những thách thức về quản lý, đặc biệt khi khối lượng công việc trở nên di động.

Các nguyên tắc của kiến trúc Zero Trust do Viện Tiêu chuẩn & Công nghệ Quốc gia (NIST) thiết lập là:

-

-

- Tất cả các nguồn dữ liệu và dịch vụ đều được coi là tài nguyên.

- Tất cả thông tin liên lạc được bảo mật dù ở bất kể vị trí nào trong mạng.

- Quyền truy cập vào các tài nguyên doanh nghiệp, được cấp trên cơ sở mỗi kết nối. Tham gia đánh giá trước khi quyền truy cập được cấp.

- Quyền truy cập vào tài nguyên được xác định bởi chính sách, bao gồm trạng thái có thể kiểm soát được danh tính người dùng và hệ thống, và bao gồm các thuộc tính hành vi khác.

- Doanh nghiệp đảm bảo tất cả các hệ thống và liên kết ở trạng thái an toàn nhất có thể và giám sát các hệ thống, để đảm bảo rằng chúng luôn ở trạng thái an toàn nhất có thể.

- Xác thực người dùng ở trạng thái động và thực thi nghiêm ngặt, trước khi cho phép truy cập. Đây là một chu kỳ liên tục truy cập, quét và đánh giá các mối đe dọa, thích ứng và liên tục xác thực.

-

Lợi ích bảo mật của Zero Trust

Zero Trust cho phép các tổ chức giảm thiểu rủi ro khi triển khai đám mây và vùng chứa an ninh của họ, đồng thời cải thiện quản trị và tuân thủ. Các tổ chức có thể hiểu rõ hơn về người dùng và thiết bị, trong khi xác định các mối đe dọa và duy trì quyền kiểm soát trên toàn mạng. Phương pháp tiếp cận Zero Trust có thể giúp tổ chức xác định các quy trình kinh doanh, luồng dữ liệu, người dùng và các rủi ro liên quan. Mô hình Zero Trust giúp thiết lập các chính sách, được cập nhật tự động, dựa trên những rủi ro liên quan đã được xác định.

Các tổ chức chuyển từ bảo mật truyền thống sang mô hình Zero Trust, tăng mức độ xác minh liên tục, để phát hiện nhanh hơn và ngăn chặn mối đe dọa trước khi xảy ra xâm nhập như:

-

-

- Email lừa đảo nhắm mục tiêu nhân viên

- Xâm nhập thông qua mạng công ty

- Thực hiện một dịch vụ để thỏa hiệp với hệ thống máy của công ty

- Mật khẩu của nhà phát triển bị đánh cắp

- Thông tin cơ sở dữ liệu ứng dụng bị đánh cắp

- Đánh cắp cơ sở dữ liệu thông qua máy chủ ứng dụng bằng thỏa hiệp

- Thỏa hiệp với máy chủ ứng dụng thông qua kỹ thuật leo thang đặc quyền

- Sử dụng mật khẩu của nhà phát triển để lợi dụng quyền truy cập

- Truy cập đặc quyền từ máy trạm kết nối

- Cài đặt keylogger để leo thang đặc quyền cục bộ trên máy trạm

-

Khả năng Zero Trust có thể được thiết kế thành các quy trình kinh doanh, dịch vụ và hệ thống, và để:

-

-

- Ngăn chặn vi phạm dữ liệu và chuyển động ngang, bằng cách sử dụng phân đoạn vi mô của ứng dụng

- Dễ dàng mở rộng bảo vệ an ninh trên nhiều môi trường máy tính và môi trường chứa, không phụ thuộc vào cơ sở hạ tầng cơ bản

- Có được khả năng hiển thị đối với người dùng, thiết bị và dữ liệu công việc trên toàn môi trường. Xác định những gì đang chạy và thực thi các chính sách.

- Liên tục theo dõi và phản hồi các dấu hiệu nghi ngờ. Nhật ký, báo cáo, cảnh báo thúc đẩy phát hiện và phản ứng với các mối đe dọa.

- Đảm bảo bảo mật cho tổ chức trong khi vẫn cung cấp trải nghiệm người dùng nhất quán

- Giảm số giờ và sự phức tạp về mặt kiến trúc

-

Zero Trust áp dụng bảo mật cho Container Security

Theo nghiên cứu gần đây, cứ 4 công ty sử dụng dịch vụ đám mây công cộng thì có 1 công ty, đã bị kẻ xấu đánh cắp dữ liệu. Và 1/5 người đã trải qua một cuộc tấn công nâng cao, chống lại cơ sở hạ tầng đám mây công cộng của họ. Trong cùng một nghiên cứu, 83% tổ chức chỉ ra rằng, họ lưu trữ thông tin nhạy cảm trên đám mây. Với 97% tổ chức trên toàn thế giới sử dụng dịch vụ đám mây ngày nay, điều cần thiết là mọi người phải đánh giá khả năng bảo mật điện toán đám mây của họ và phát triển chiến lược bảo vệ dữ liệu của họ.

Ngày càng có nhiều tổ chức sử dụng thông tin qua nhiều nhà cung cấp đám mây, họ đối mặt với thách thức khi sử dụng các biện pháp kiểm soát bảo mật duy nhất trên toàn bộ mạng. Giá trị của việc sử dụng Zero Trust trên đám mây không chỉ tăng cường bảo mật đám mây của tổ chức, mà còn có lợi cho các ứng dụng của doanh nghiệp, không làm giảm hiệu suất hoặc ảnh hưởng tiêu cực đến trải nghiệm người dùng. Những lợi ích của Zero Trust này bao gồm khả năng bảo mật các vùng chứa tốt hơn. Gartner ước tính 75% các tổ chức toàn cầu sẽ chạy các ứng dụng container vào năm 2022, được hưởng lợi từ chu kỳ phát hành nhanh hơn, tăng khả năng mở rộng, độ tin cậy và khả năng phục hồi. Việc áp dụng các microservices và container yêu cầu phương pháp bảo mật Zero Trust, ngoài bảo vệ phạm vi truyền thống.

Zero Trust yêu cầu danh tính cung cấp khả năng hiển thị theo bối cảnh chi tiết và phân đoạn nano hành vi, cho các vùng chứa và các thành phần của nó ở bất cứ nơi nào chúng chạy. Có thể đánh giá tính dễ bị tổn thương của các bộ phận trong vùng chứa. Mã nhúng trong vùng chứa có thể được đánh giá tại thời điểm xây dựng và kiểm tra định kỳ, để đảm bảo rằng các rủi ro đã biết được phơi bày hoặc giảm thiểu, giảm cơ hội cho các tác nhân độc hại ảnh hưởng đến công việc của vùng chứa. Quản lý tư thế bảo mật đám mây cho cơ sở hạ tầng vùng chứa và hệ thống điều phối, đảm bảo rằng cấu hình không phải là nguồn rủi ro, không ảnh hưởng đến Container.

Các phương pháp hay nhất để triển khai Zero Trust

Các tổ chức đang tìm cách triển khai bảo mật của Zero Trust, thì cần giải quyết các vấn đề sau:

Xác định Dữ liệu nhạy cảm – Zero Trust yêu cầu tổ chức xác định và ưu tiên dữ liệu của mình. Biết nơi nó lưu trú và ai có quyền truy cập vào nó.

Giới hạn truy cập và kiểm soát – Việc chuyển sang mô hình bảo mật Zero Trust sẽ yêu cầu thiết lập các giới hạn đối với người dùng, thiết bị, ứng dụng và quy trình, quyền truy cập vào dữ liệu đã xác định. Mô hình kiểm soát truy cập ít đặc quyền nhất sẽ bị giới hạn ở cơ sở “cần biết”.

Phát hiện các mối đe dọa – Zero Trust yêu cầu giám sát liên tục tất cả các hoạt động liên quan đến truy cập và chia sẻ dữ liệu, so sánh hoạt động hiện tại với các đường cơ sở được xây dựng, dựa trên hành vi và phân tích trước đó. Sự kết hợp giữa giám sát, hành vi, quy tắc và phân tích bảo mật nâng cao làm tăng khả năng phát hiện các mối đe dọa bên trong và bên ngoài.

Mô hình bảo mật Zero Trust được triển khai thành công có các nguyên tắc sau:

Quyền truy cập được xác thực tất cả các tài nguyên – Xác thực đa yếu tố (MFA) là nền tảng của bảo mật Zero Trust. Zero Trust coi mọi nỗ lực truy cập mạng là một mối đe dọa. Mặc dù bảo mật mạng truyền thống có thể yêu cầu một mật khẩu duy nhất, để người dùng có thể truy cập, nhưng Zero Trust MFA yêu cầu người dùng nhập mã được gửi đến một thiết bị riêng biệt, chẳng hạn như điện thoại di động, để xác minh rằng họ thực sự là ai. Mô hình Zero Trust cũng bao gồm các giao thức truy cập và điều khiển truy cập mạng.

Kiểm soát đặc quyền truy cập – Việc cho phép ít quyền truy cập nhất là nguyên tắc của bảo mật Zero Trust và khả năng loại bỏ truy cập trái phép vào dữ liệu và dịch vụ, cũng như thực thi kiểm soát càng chi tiết càng tốt. Mạng Zero Trust chỉ cho phép quyền truy cập khi thực sự cần thiết, xác minh tất cả các yêu cầu kết nối với hệ thống của nó, trước khi cấp quyền truy cập. Việc giảm các phạm vi bảo mật thành các vùng nhỏ hơn, để duy trì quyền truy cập riêng biệt đến các phần riêng biệt của mạng, hạn chế truy cập ngang trong toàn mạng. Bảo mật phân đoạn trở nên quan trọng hơn khi dữ liệu công việc trở nên di động.

Kiểm tra và ghi nhật ký tất cả các hoạt động bằng cách sử dụng phân tích bảo mật dữ liệu – Mô hình Zero Trust yêu cầu giám sát, kiểm tra và ghi nhật ký lưu lượng hoạt động liên tục. Các biểu đồ về tài khoản người dùng nên được thiết lập, để giúp xác định các hành vi bất thường có thể là hoạt động độc hại. Tự động hóa có thể hiển thị các chức năng này một cách hiệu quả và phù hợp cho các nhóm bảo mật.

Tại sao nên dùng McAfee Zero Trust?

Các tổ chức có thể chuyển đổi sang mô hình Zero Trust hiện đại, bằng cách sử dụng McAfee MVISION Cloud cho Containers, cung cấp nền tảng bảo mật đám mây thống nhất, với các chiến lược tối ưu hóa vùng chứa, để đảm bảo dữ liệu công việc vùng chứa động, cũng như cơ sở hạ tầng mà chúng phụ thuộc vào. MVISION Cloud cho Containers mở ra một khía cạnh mới cho bảo mật ứng dụng trong môi trường QA / Dev và sản xuất, bằng cách cung cấp thông tin chi tiết để hành động, cho phép các quy trình hợp pháp và ngăn chặn các backdoor tiềm ẩn trong phần mềm nguồn mở. MVISION Cloud cho Containers đánh giá lỗ hổng bảo mật, tự động thiết lập một môi trường an toàn giữa các ứng dụng khi triển khai, quét các lỗi khai thác, cấu hình sai và lỗ hổng mã, đồng thời bổ sung phân đoạn vi mô, để cô lập các vi phạm và ngăn chặn hoạt động xâm phạm.

Trân trọng cám ơn quý độc giả./.

Bài đọc tham khảo thêm cho bạn

Biên dịch: Lê Toản – Iworld.com.vn

more recommended stories

Đăng ký dùng thử KeyShot Studio Pro bản quyền full tính năng

Đăng ký dùng thử KeyShot Studio Pro bản quyền full tính năngBạn là nhà thiết kế đồ.

Hướng dẫn lấy lại các license key từ trang VLSC – Update cách làm mới nhất

Hướng dẫn lấy lại các license key từ trang VLSC – Update cách làm mới nhấtHiện tại, Microsoft đã dừng hỗ.

Tải xuống và cài đặt Adobe Creative Cloud bản quyền cho desktop chi tiết nhất

Tải xuống và cài đặt Adobe Creative Cloud bản quyền cho desktop chi tiết nhấtHướng dẫn tải xuống và cài.

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024Vừa qua, Microsoft đã đưa ra.

Cập nhật tính năng mới nhất trong V-Ray 6 Update 2 | Ứng dụng cho 3Dsmax và Sketchup

Cập nhật tính năng mới nhất trong V-Ray 6 Update 2 | Ứng dụng cho 3Dsmax và SketchupV-Ray 6 Update 2 – một bước.

Trải nghiệm phiên bản Enscape 4.0 mới nhất | Nền tảng render cho tương lai

Trải nghiệm phiên bản Enscape 4.0 mới nhất | Nền tảng render cho tương laiEnscape là phần mềm render thời gian.

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.