Nếu vi-rút Corona khiến bạn phải làm việc tại nhà thêm vài tuần nữa thì đừng quên các thao tác hữu ích về an ninh mạng để có thể giúp bạn phòng vệ trước một cuộc tấn công mạng nhé!

Cùng với sự bùng phát mạnh của vi-rút Corona, những “cơ hội” mới đã mở ra cho tội phạm công nghệ cao theo ít nhất hai cách. Đầu tiên, thuật ngữ “coronavirus” đang đạt đến mức độ chưa từng có về lượng tìm kiếm, có nghĩa là những người phát triển phần mềm độc hại đang cập nhật các toolkit với các chiêu trò lừa đảo, link và web độc hại theo nội dung chủ đạo là vi-rút Corona.

Do đó, ở đây tôi sẽ tập trung vào “cơ hội” thứ hai mà tội phạm công nghệ cao nhắm tới đó chính là số lượng gia tăng của các nhân viên đang làm việc tại nhà và nằm ngoài các biện pháp bảo vệ thông thường của mạng công ty. Yếu tốtrung gian thứ hai này mở rộng đáng kể bề mặt tấn công vào các tài sản số của một công ty và đòi hỏi trách nhiệm cao hơn từ phía nhân viên cũng như ban quản lý.

Chắc chắn rằng đối với một số công ty, cơ sở hạ tầng và các biện pháp bảo mật để hỗ trợ nhân viên làm việc tại nhà đã có sẵn, tuy nhiên đối với đa số những công ty khác, đặc biệt là các doanh nghiệp nhỏ thì có thể không được như vậy. Chỉ cần thực hiện thêm một vài bước, nhân viên của bất kỳ công ty nào cũng có thể củng cố lập trường an ninh kỹ thuật số của mình trước một cuộc tấn công mạng có thể xảy ra khi đang làm việc tại nhà.

5 mẹo về thao tác hữu ích nhất khi làm việc từ xa:

1. Kiểm tra cài đặt của bộ định tuyến tại nhà và thay đổi các thiết lập mặc định.

Làm việc tại nhà đồng nghĩa với việc tất cả lưu lượng truy cập internet của bạn đều truyền qua bộ định tuyến gia đình của bạn. Tội phạm công nghệ cao có thể hack bộ định tuyến, chặn lưu lượng truy cập Wi-Fi và cuối cùng là giành quyền truy cập vào mạng của bạn. Vì vậy, nếu bạn chưa xem lại các tùy chọn cấu hình cho bộ định tuyến tại nhà của mình thì bây giờ là lúc để làm vậy trước khi mạng gia đình và các thiết bị được kết nối của bạn bị xâm phạm.

Thông thường, bạn có thể truy cập bảng điều khiển của bộ định tuyến bằng cách nhập, ví dụ như 192.168.1.1 vào trình duyệt khi kết nối với mạng gia đình. Từ đó, bạn có thể thay đổi nhiều cài đặt có ảnh hưởng trực tiếp đến bảo mật. Hãy đảm bảo thay đổi tên người dùng và mật khẩu mặc định đi kèm với bộ định tuyến của bạn – vì những chi tiết này rất dễ bị tin tặc tìm ra trên mạng.

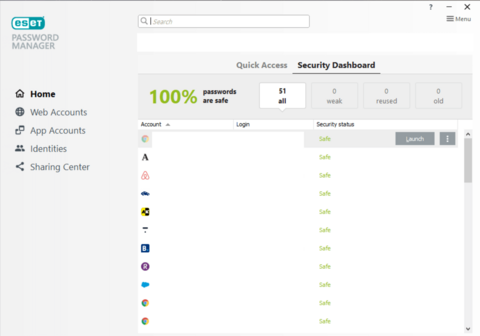

Để tạo ra những mật khẩu mạnh và độc lạ, tôi sử dụng ESET Password Manager (một phần trong gói ESET Smart Security Premium). Trình quản lý mật khẩu này tuyệt vời ở chỗ tôi chỉ cần nhớ một chuỗi các ký tự của mật khẩu – và tất cả mật khẩu trong tài khoản khác của tôi đều được quản lý dễ dàng chỉ với một vài cú nhấp chuột qua Trình quản lý Mật khẩu:

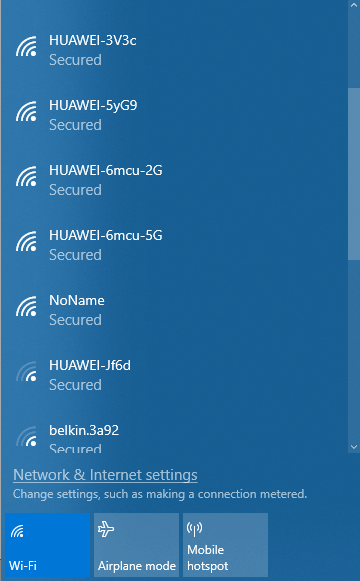

Bạn cũng nên thay đổi SSID của mình – đó là tên của mạng gia đình. Nhìn vào các SSID của mạng Wi-Fi được phát hiện từ căn hộ của tôi thì có vẻ như nhiều người hàng xóm cũng đang sử dụng bộ định tuyến Huawei – đó chính “miếng mồi ngon” đối với kẻ tấn công:

2. Quét mạng gia đình để tìm các thiết bị không mong muốn.

Bạn cũng có thể sử dụng các công cụ quét để tìm kiếm các thiết bị không mong muốn trên mạng gia đình của mình. Ví dụ: ESET Smart Security Premium đi kèm với một công cụ quét Kết nối với Máy dò Gia Đình có thể tìm thấy những người “hàng xóm phiền phức” đã và đang bí mật sử dụng Wi-Fi của bạn mà bạn không hề hay biết. Hãy thay đổi mật khẩu và loại bỏ các thiết bị không nhận dạng khỏi mạng của mình:

3. Cập nhật firmware của bộ định tuyến gia đình – hoặc ngừng sử dụng bộ định tuyến đời cũ.

Việc các nhà nghiên cứu của ESET gần đây đã phát hiện ra lỗ hổng KrØØk trong hàng tỷ chip Wi-Fi được sử dụng trong bộ định tuyến, trong số các thiết bị khác, thì điều quan trọng hơn cả là đảm bảo firmware của bộ định tuyến tại nhà được cập nhật lên phiên bản mới nhất do nhà sản xuất cung cấp. Trên thực tế, nếu bạn phát hiện thấy mình đang sử dụng một bộ định tuyến đời cũ thì đã đến lúc cần thay một bộ định tuyến gia đình mới.

Nếu bạn quyết định mua một bộ định tuyến mới, hãy tìm các tùy chọn có thể cung cấp bảo mật cao hơn cho mạng gia đình. Trên thực tế, với một số bộ định tuyến như những bộ định tuyến do Gryphon sản xuất, sát nhập với cảnh báo mối đe dọa do ESET cung cấp để phát hiện và chặn phần mềm độc hại, các trang web lừa đảo giả mạo và các mối đe dọa khác ở cấp độ mạng cho mọi thiết bị được kết nối với bộ định tuyến trong nhà bạn.

4. Sử dụng mạng riêng ảo (VPN) để mã hóa liên lạc của bạn.

Đa số nhân viên sử dụng các mạng công cộng không an toàn để giao tiếp và truy cập vào mạng nội bộ của công ty trong khi làm việc từ xa. Bạn có thể bảo vệ phương thức giao tiếp đó tốt hơn bằng cách sử dụng VPN nhằm thiết lập một tunnel an toàn để hoạt động liên lạc được diễn ra.

Với VPN, các gói dữ liệu nhỏ cấu thành phương tiện giao tiếp có thể tránh những “con mắt tò mò” ngay cả khi đang di chuyển qua mạng lưới Internet rộng lớn hơn bằng cách chỉ cho phép giải mã ở cuối tunnel, tức là ở thiết bị của nhân viên và mạng công ty.

Nếu trong trường hợp công ty của bạn không có bộ phận Công Nghệ Thông Tin (IT), bạn nên tự cài đặt các kết nối VPN cho riêng mình. Đừng lo lắng, tự cài đặt VPN không khó như bạn nghĩ – ghé qua xem các hướng dẫn trên WeLiveSecurity nhé.

5. Hãy sử dụng xác thực hai yếu tố (2FA) để bảo vệ quyền truy cập từ xa của mình.

Những nhân viên sử dụng các công nghệ truy cập từ xa, như Remote Desktop Protocol (RDP)- giao thức điều khiển máy tính từ xa, rất dễ bị tấn công nếu không có các tùy chọn giảm thiểu rủi ro và bảo mật thích hợp. Các tác nhân đe dọa tấn công RDP bằng tấn công phi kỹ thuật vào mật khẩu của nhân viên hoặc bằng hình thức thử mật khẩu (brute-forcing) để xâm nhập. Nói cách khác, sự thành công của các cuộc tấn công RDP có thể xuất phát từ khâu quản lý kém của quy trình xác thực hoặc từ các thủ thuật tấn công phi kỹ thuật, và bao gồm nhiều yếu tố khác nữa.

Do đó, để giải quyết nhu cầu xác thực tốt hơn, các doanh nghiệp có thể chọn sử dụng ESET Secure Authentication– giải pháp xác thực hai yếu tố (2FA) của ESET được thiết kế để giúp gấp đôi bảo mật cho các công nghệ truy cập từ xa như VPN và RDP, cũng như thông tin đăng nhập của nhân viên.

Lớp bảo vệ kép 2FA yêu cầu nhân viên nhập thêm mã một lần, thường được gửi qua ứng dụng xác thực (tùy chọn an toàn hơn) hoặc SMS, bên cạnh tên người dùng và mật khẩu thông thường của công ty. Ngay cả khi kẻ tấn công đã xâm phạm đến mật khẩu, việc trang bị 2FA vẫn sẽ ngăn chặn truy cập trái phép.

Tìm kiếm một bộ tài nguyên toàn diện cho nguồn nhân lực từ xa đáp ứng nhu cầu của quản trị viên CNTT và nhân viên của bạn? Hãy truy cập trang tại đây.

Biên dịch bởi Võ Thùy Linh– Iworld.com.vn

more recommended stories

Đăng ký dùng thử KeyShot Studio Pro bản quyền full tính năng

Đăng ký dùng thử KeyShot Studio Pro bản quyền full tính năngBạn là nhà thiết kế đồ.

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024

Microsoft buộc người dùng Azure xác thực đa yếu tố (MFA) từ tháng 07.2024Vừa qua, Microsoft đã đưa ra.

Freepik gia nhập cuộc đua AI với tính năng Freepik Pikaso

Freepik gia nhập cuộc đua AI với tính năng Freepik PikasoFreepik chắc hẳn là một cái.

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative Cloud

[Đăng ký tham gia] webinar: Unlocking the power of AI with Adobe Creative CloudTrong kỷ nguyên công nghệ phát.

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”

[Đăng ký tham dự] Event “Dẫn đầu xu hướng công nghệ trong thiết kế cùng 3ds Max, Maya và Lenovo”Vào ngày 07.11.2023, Arotech, Autodesk, Lenovo.

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệp

Tìm hiểu Microsoft Defender for Business – Giải pháp nâng cao bảo mật doanh nghiệpBảo mật vẫn là một trong.

Chứng chỉ Paessler PRTG là gì? Tìm hiểu về Paessler Certified Monitoring Expert 2023

Chứng chỉ Paessler PRTG là gì? Tìm hiểu về Paessler Certified Monitoring Expert 2023Chương trình thi và nhận chứng.

3 cách đáp ứng kì vọng làm việc kết hợp với Microsoft Teams và Microsoft 365

3 cách đáp ứng kì vọng làm việc kết hợp với Microsoft Teams và Microsoft 365Ngày nay, hơn 270 triệu người.